Überblick

- Mit Windows-Zugangsdaten an der STARFACE-Cloud anmelden

- Aus der STARFACE-Cloud auf lokale Datenbanken und Dienste zugreifen

- STARFACE-Monitoring oder Telefonie-Datenbanken für lokale Anwendungen freigeben

- STARFACE-Cloud-Backups auf lokalen SMB-Freigaben speichern

- Zugriff auf den SSH-Dienst einer STARFACE-Cloud-Anlage

Beim Betrieb Ihrer STARFACE in der Cloud gibt es spezielle Herausforderungen, insbesondere beim Zugriff auf lokale Dienste (z.B. Kundendatenbanken) und beim Zugriff auf Dienste der Telefonanlage, die in einem Cloud-Szenario normalerweise nicht zugänglich wären. Hier kommen SSH-Tunnel ins Spiel.

SSH-Tunnel, auch bekannt als Secure Shell-Tunnel, ist eine leistungsfähige Technologie, die eine verschlüsselte Verbindung zwischen zwei Netzwerken ermöglicht. Dies eröffnet eine Vielzahl von Anwendungsfällen und Vorteilen, wenn es um die STARFACE-Telefonanlage geht.

Erstens ermöglichen SSH-Tunnel den sicheren Zugriff auf lokale Dienste, wie z.B. den Domänencontroller für Windows-Anmeldungen oder eine Datenbank mit Kundendaten, selbst wenn die STARFACE-Telefonanlage in der Cloud betrieben wird. Dies kann besonders nützlich sein, wenn Sie Kundendaten für Funktionen wie Namensauflösung benötigen. Zweitens können Kunden über SSH-Tunnel auf Dienste der Telefonanlage wie Datenbanken und Monitoring zugreifen, die sonst nicht von außen erreichbar wären.

Durch die Nutzung von SSH-Tunneln mit STARFACE lassen sich also Herausforderungen in Bezug auf den Zugriff auf lokale Dienste und Dienste der Telefonanlage erfolgreich lösen. Mit dieser Technologie können Sie die Flexibilität und die Vorteile der Cloud nutzen, ohne auf den Komfort und die Sicherheit des lokalen Zugriffs verzichten zu müssen.

Dieser Artikel soll Ihnen nicht nur einen Überblick über die Vorteile von SSH-Tunneln bei der Nutzung von STARFACE geben, sondern auch Anregungen und Ideen liefern, wie Sie diese Technologie in Ihrem eigenen Geschäfts- oder Kommunikationsszenario einsetzen können.

Anwendungsfälle & Einsetzbare Module

SSH-Tunnel lassen sich mit den folgenden Fluxpunkt Modulen anlegen und konfigurieren:

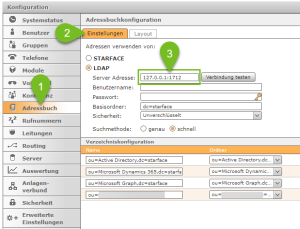

- Active Directory Synchronisation (ab v23.5.30)

Anwendungsfall: Zugriff auf das lokale Active Directory oder einen lokalen LDAP-Server für die Benutzeranmeldung - Call Recording (ab v23.5.25)

Anwendungsfall: Aufzeichnung auf lokale SMB-Freigabe, Protokollierung in lokale SQL-Datenbank - Insight Analytics (ab v23.6.16)

Anwendungsfall: Export von Auswertungen in lokale SQL-Datenbank - Monitoring

Anwendungsfall: Freigabe der Monitoring-Ports für lokale Anwendungen (z.B. Prometheus, Check_MK) - Multiline TAPI Configuration

Anwendungsfall: Freigabe des Asterisk Management Interface (AMI) für lokale TAPI-Anwendungen - Reverse Lookup PRO (ab v23.5.25)

Anwendungsfall: Rufnummernauflösung aus lokalen Datenquellen - User Template PRO (ab v23.5.25)

Anwendungsfall: Zugriff auf interne STARFACE-Schnittstellen zu Management- und Überwachungszwecken (Datenbank, Openfire, Prometheus, Autoprovisionierung, etc.) oder Zugriff auf die Linux-Konsole (SSH) einer STARFACE-Cloud-Instanz.

Schritt-für-Schritt-Anleitung

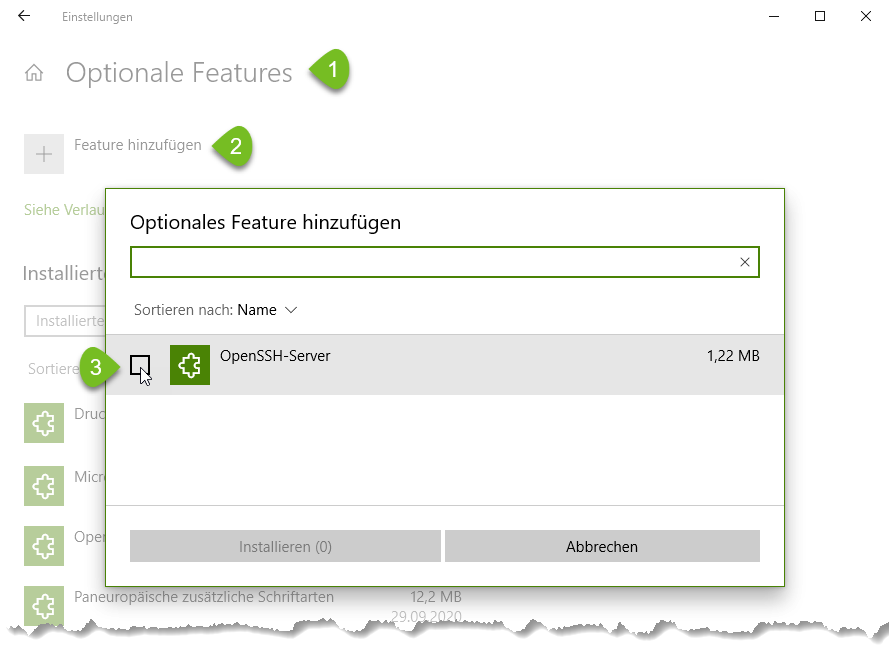

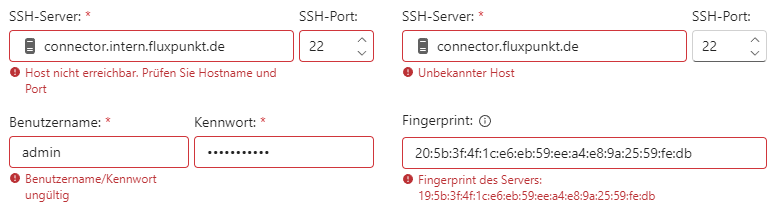

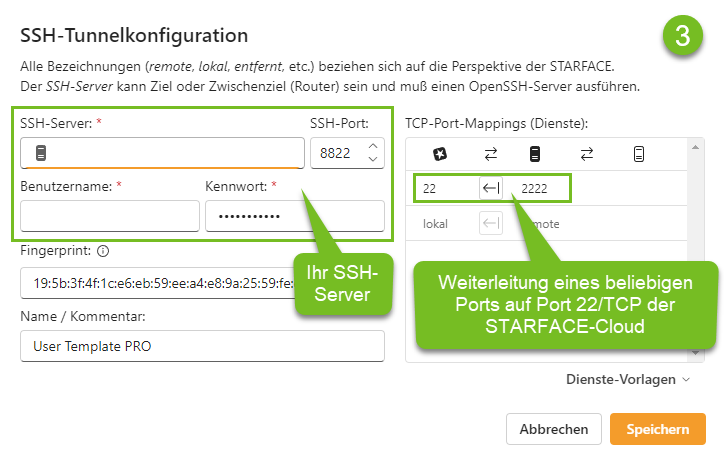

Der Tunnel wird in jedem Fall von der STARFACE aus aufgebaut, so dass es nicht notwendig ist, den SSH-Port der STARFACE erreichbar zu machen. Im lokalen Kundennetzwerk muß ein OpenSSH-Server für die STARFACE erreichbar gemacht werden.

| UI Steps | |||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

| Info |

|---|

Die SSH-Tunnel eines Moduls werden deaktiviert, wenn der Tunnel in der Tunnelkonfiguration deaktiviert wird oder die letzte verbleibende Modulkonfiguration eines Moduls deaktiviert oder gelöscht wird. Jedes Modul stellt sicher, dass die durch seine Modulkonfigurationen angelegten Tunnel funktionieren. Hierzu wird alle 20 Sekunden ein kleines Datenpaket über den Tunnel versendet, um diesen netzwerkseitig offen zu halten und zu verifizieren, dass der Tunnel funktional ist. Sollte der Tunnel abbrechen oder nicht funktionieren, wird der Tunnel nach spätestens 20 Sekunden neu aufgebaut. Nach einem STARFACE-Neustart die in den Modulkonfigurationen aktivierten Tunnel automatisch aufgebaut. |

Beispielkonfigurationen

Per Vorlage |

| ||||||

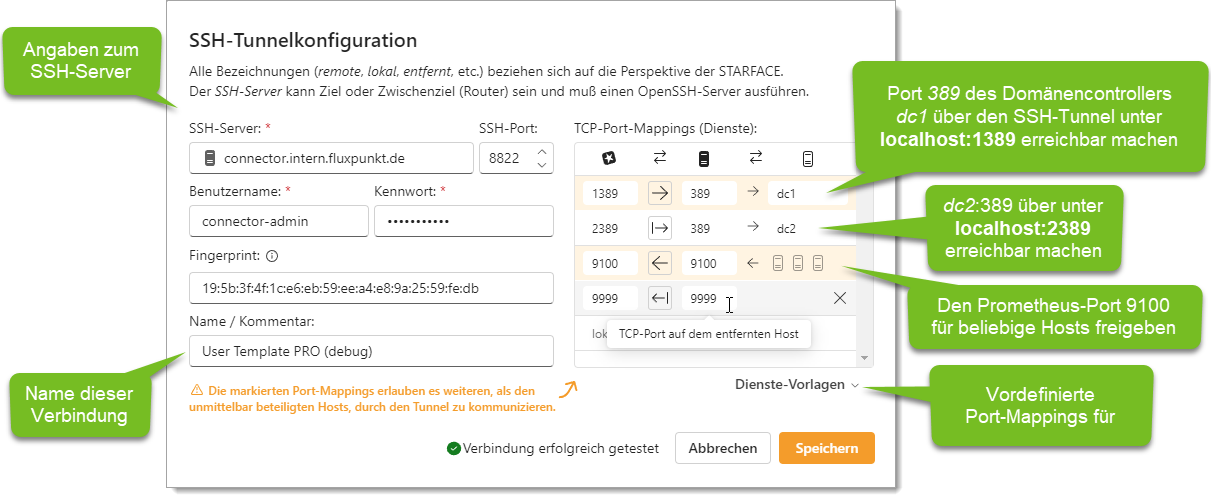

| Zugriff der STARFACE auf ein lokales AD | 1389 (beliebiger Port) | 389 | <Domänencontroller>* (IP oder Hostname) | Auf der STARFACE ist der Domänencontroller anschließend über 127.0.0.1:1389 erreichbar. | LDAP/LDAPS | ||

| Zugriff der STARFACE auf einen lokalen Microsoft SQL-Server | 1433 | 1433 | <SQL-Server>* (IP oder Hostname) | Auf der STARFACE ist der SQL-Server anschließend über 127.0.0.1:1433 erreichbar. | Microsoft SQL-Server | ||

| Zugriff der STARFACE und von Endgeräten auf ein lokales ESTOS MetaDirectory | 1712 (beliebiger Port) | 1712 | <ESTOS MetaDirectory>* (IP oder Hostname) | Auf der STARFACE ist das MetaDirectory anschließend über 127.0.0.1:1712 erreichbar. Für Telefone im STARFACE-Subnetz ist das MetaDirectory über <STARFACE-IP>:1712 erreichbar (sofern dieser Port in der STARFACE Firewall geöffnet wurde). | estos MetaDirectory LDAP | ||

| Zugriff auf das Prometheus-Frontend für eigene Systeme | 9100 9999 | 9100 9999 | Aus dem internen Firmennetzwerk (hinter dem SSH-Server) ist Prometheus über <SSH-Server>:9100 bzw. <SSH-Server>:9999 erreichbar. | Prometheus |

* Die Angabe eines Zielservers ist nur dann erforderlich, wenn der OpenSSH-Server nicht auf dem Zielserver läuft. Der OpenSSH-Server leitet den Netzwerkverkehr an den Zielserver weiter; entsprechende Netzwerkkonnektivität wird vorausgesetzt.

Beispiel: SSH-Zugriff auf STARFACE-

Cloud-Anlagen mit privater IP-Adresse

Der Falls der Zugriff auf die Linux-Konsole ist bei einer STARFACE-Cloud-Anlagen normalerweise deaktiviert. Erschwerend kommt hinzu, dass sich die meisten Cloud-Instanzen deaktiviert oder aufgrund einer Firewall unzugänglich ist und sich die Anlage in einem privaten Subnetz hinter einem NAT-Router befinden.

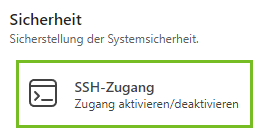

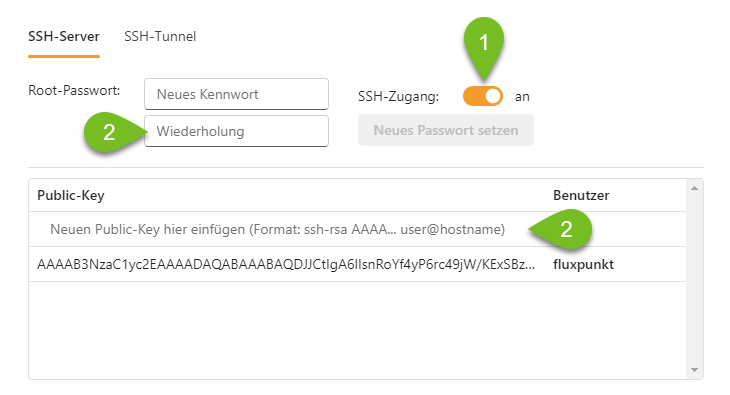

Um befindet, ist für den Zugriff auf die SSH-Konsole zu gelangen, ist deshalb ein Linux-Konsole ein mehr-stufiger Prozess notwendig, den Sie mit Hilfe von User Template PRO umsetzen können. Wechseln Sie in User Template PRO zunächst auf den Tab Einstellungen / Lizenz > STARFACE Verwaltung. Klicken Sie dort, im Bereich Sicherheit, auf den Eintrag SSH-Zugang:

| UI Steps | ||||||||

|---|---|---|---|---|---|---|---|---|

| ||||||||

|

Verwandte Artikel

| Inhalt nach Stichwort | ||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

| Seiteneigenschaften | ||

|---|---|---|

| ||

|